這個料很猛啊,知名安全公司卡巴斯基(Kaspersky)通過博客和新聞稿承認,在今年早些時候的安全檢查中,一款新的原型反APT系統發現公司內部系統被非常高明的攻擊入侵。在詳細的技術報告(PDF)與FAQ(PDF)里,卡巴斯基稱這一攻擊的理念與思路比之前的APT(包括2月份發現的Equation)要領先一代。開發成本估計達到5000萬美元。

必須說,人家處理此類事故的公開透明態度還是值得稱道和學習的。

卡巴斯基經過大調查,發現這是又一次精心組織、精密實施的APT攻擊,只有國家支持的團隊才有能力做到,他們明確指認幕后黑手就是2011年名噪一時的Duqu背后組織。因此卡巴斯基將此次攻擊命名為Duqu 2.0。

技術分析顯示,攻擊的目標是卡巴斯基的知識產權(技術、研究和內部流程),而不是其用戶數據,也沒有盈利企圖。Ars Technica的報道(長文,細節很多,推薦閱讀)稱,卡巴斯基方面無法排除是否有源代碼被竊。

隨后,賽門鐵克發表報告稱,Duqu 2.0除卡巴斯基之外,也影響了歐洲和北非各一家電信運營商,一家東南亞電子設備廠商,還有美國、英國、瑞典、印度和中國香港的企業。攻擊者的行為在伊朗核問題多方談判和奧斯維辛解放紀念活動期間都比較活躍。

為了安撫公司的客戶和合作伙伴,并找回一點面子,Eugene Kaspersky本人在Forbes網站上專門寫了一篇文章“Why Hacking Kaspersky Lab Was A Silly Thing To Do”(為啥黑卡巴是愚蠢行為),主要大意是:

這次攻擊很明顯是一次國家支持的工業間諜行動,因為對手用了“極為創新和先進(原文是extremely innovative and advanced)”的惡意軟件,而其中的手法也很絕,代價高昂,需要很多時間和人力來琢磨和開發。

這種攻擊并不明智:你偷我的源代碼有很大意義嗎?軟件總是在不斷進步的嘛,偷來的代碼很快就會過時。想了解我們公司內部怎么運作和技術機密?當然有些機密的,但是并沒有什么葵花寶典,都是我們的人艱苦努力的成果而已,如果有興趣可以多做技術交流嘛,而且我們也一直在對外授權很多技術。想了解我們正在進行的調查和研究方法,從而減少自己暴露的風險,還是說只是為了干掉高手、揚名立萬?

很多國家的情報機構將互聯網當作戰場,這種思維方式是有問題的,會使數億人面臨新的風險。

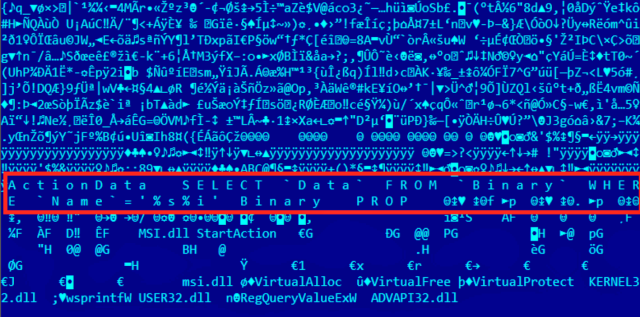

我們來看看技術上的細節。下圖是卡巴斯基技術報告(PDF)里的框架性概念圖。

Duqu 2.0的大特點是惡意代碼只駐留在被感染機器的內存里,硬盤里不留痕跡,某臺機器重啟時惡意代碼會被短暫清洗,但只要它還會連上內部網絡,惡意代碼就會從另一臺感染機器傳過來。這一手法是前所未見的。

惡意代碼利用了一個Windows內核的0day漏洞。在四五月份卡巴斯基就向微軟報告了這一漏洞,兩周前以色列軍方相關機構也通告了這一漏洞,現在已被修補,編號為CVE-2015-2360。

整個攻擊都依賴于這個漏洞,一旦漏洞被修補,全盤都不靈了。但是,這恰恰說明攻擊者手里可能有很多這樣的0day漏洞,一個被發現修補之后,還可以換用其他的,接著干。

Duqu 2.0執行惡意代碼的方式也很妙,使用Windows Installer的MSI安裝包加載惡意代碼所需的資源并解密,再將執行權限交給內存中的代碼,這樣反病毒產品也很容易被騙過。

在硬盤中存在的是與互聯網相連的網絡服務器上的一些Windows設備驅動程序,當網絡里Duqu 2.0都被清洗時,攻擊者還可以通過向這些服務器發送魔術字符串,讓設備驅動程序重新下載Duqu主引擎,再次感染網絡。因此想要完全清除Duqu 2.0,必須所有機器同時斷電同時重啟,而且在重啟前還要找到哪些機器上有惡意驅動程序,把它們干掉。

此外,Duqu 2.0還有很多妙招。比如和Duqu一代那樣,在圖片文件里加密數據。

Duqu被很多安全專家認為與攻擊伊朗核設施(也影響了印尼、印度和美國等國)的Stuxnet關系密切。此前CSDN對Duqu有過多篇文章報道。

本站文章版權歸原作者及原出處所有 。內容為作者個人觀點, 并不代表本站贊同其觀點和對其真實性負責,本站只提供參考并不構成任何投資及應用建議。本站是一個個人學習交流的平臺,網站上部分文章為轉載,并不用于任何商業目的,我們已經盡可能的對作者和來源進行了通告,但是能力有限或疏忽,造成漏登,請及時聯系我們,我們將根據著作權人的要求,立即更正或者刪除有關內容。本站擁有對此聲明的最終解釋權。